Virus nascosto nelle immagini del telescopio James Webb: come proteggersi

Virus nascosto nelle immagini del telescopio James Webb: come proteggersi

Scoperto codice malevolo nelle fotografie scattate dal telescopio James Webb, nascosto mediante la tecnica della steganografia. Una nuova esca perfetta per diffondere payload pericolosi. Ecco tutti i dettagli e i consigli per difendersi da questa minaccia

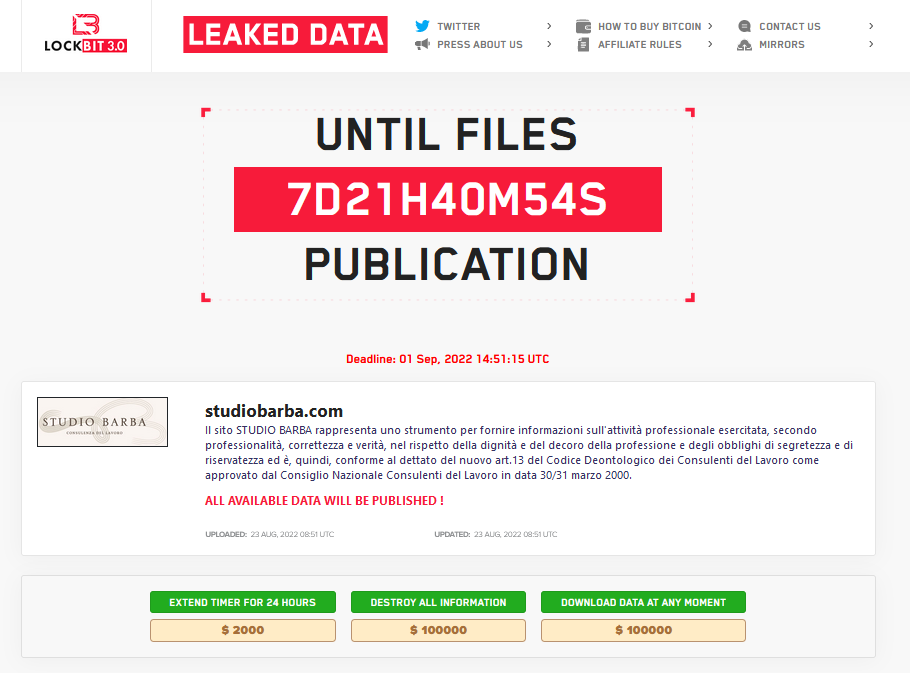

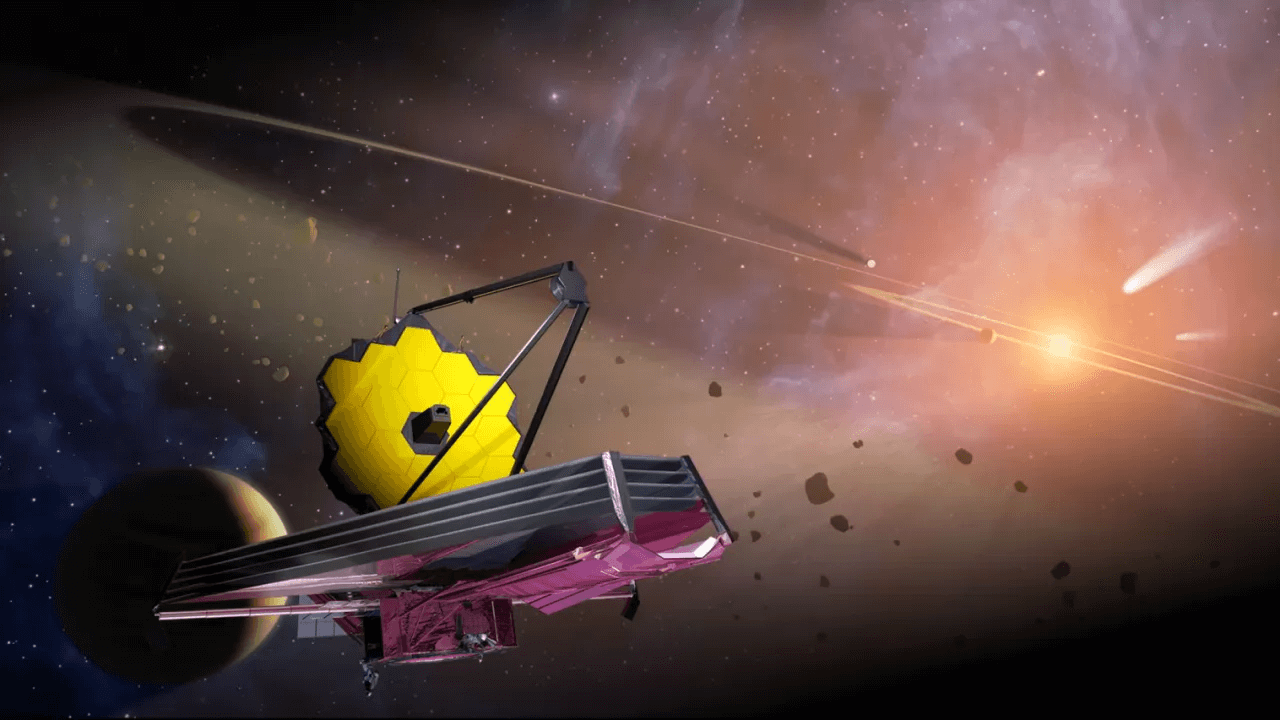

Malware nascosto nelle immagini del popolare telescopio James Webb: lo hanno scoperto i ricercatori di Securonix. Sono payload che gli antivirus engine come la piattaforma di VirusTotal non hanno riconosciuto come malevoli, a causa dell’uso della steganografia.

“Questa campagna”, commenta Paolo Passeri, Principal Sales Engineer e Cyber Intelligence Specialist di Netskope, “utilizza un modus operandi consolidato da parte di criminali opportunistici. Usa cioè a fini malevoli eventi di vasto impatto mediatico, tuttavia con alcune interessanti variazioni”. Ecco quali.

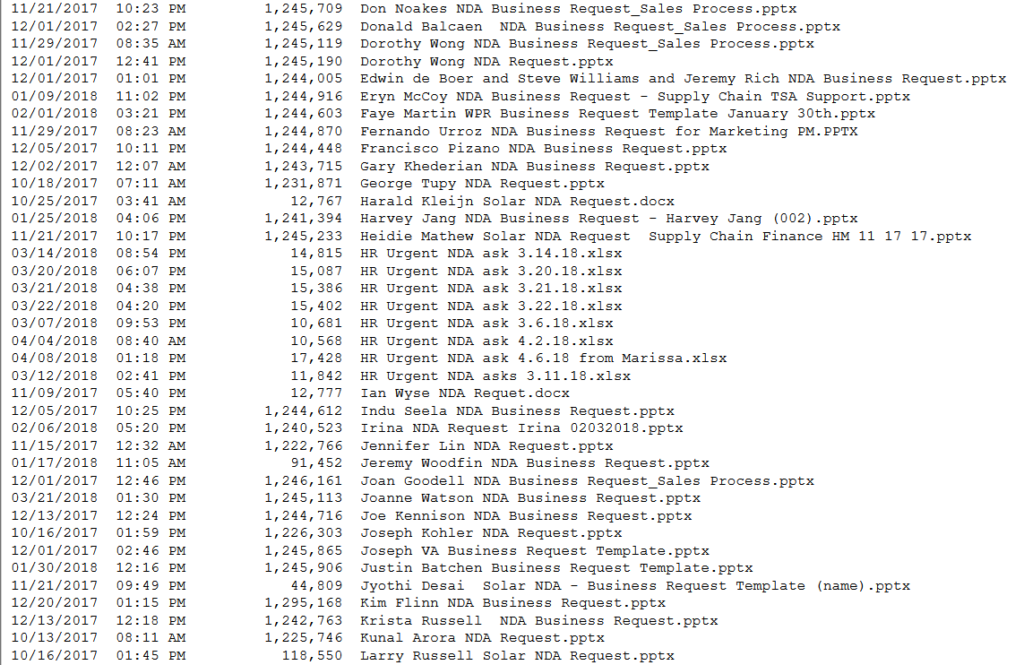

Il malware nascosto nelle immagini del telescopio James Webb

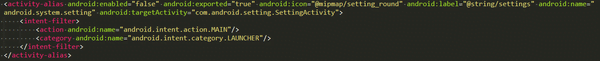

Gli analisti lo hanno avvistato come una nuova campagna malware, chiamata GO#WEBBFUSCATOR. Usa come vettori d’infezione e-mail di phishing con documenti malevoli camiffati da immagini spaziali immortalate dal telescopio James Webb: tutto pur di diffondere malware.

“Lo sguardo senza precedenti verso gli angoli remoti dell’universo consentito dal telescopio James Webb”, continua Paolo Passeri, “ha popolato per giorni le principali testate giornalistiche di tutto il mondo. Da un lato, questo evento ha fornito un ottimo spunto agli attaccanti per lanciare nuove campagne criminali. Dall’altro lato, la stessa natura delle informazioni scambiate (immagini) ha facilitato ulteriormente il loro compito consentendo di utilizzare una delle più comuni tecniche di evasione, la steganografia che tende proprio a nascondere contenuto malevolo all’interno di immagini”.

La steganografia è “una tecnica comunemente utilizzata per evadere sia i controlli di sicurezza delle soluzioni di protezione del traffico, sia i controlli di sicurezza dell’utente che, in condizioni normali, non si aspetterebbe di essere infettato da un artefatto apparentemente innocuo come un’immagine”, evidenzia Passeri.

I cyber criminali hanno scritto il malware in Golang, un linguaggio di programmazione che sta guadagnando popularità fra il cyber crime perché è cross-platform (Windows, Linux, Mac) e offre crescente resistenza al reverse engineering e alle analisi tecniche.

“Un ulteriore elemento interessante di questa campagna consiste nell’utilizzo di malware scritto in Golang, un linguaggio sempre più popolare tra gli attaccanti sia per la sua natura trasversale a livello di piattaforma che per la sua resistenza a livello di reverse engineering. Questa caratteristica ne rende difficoltose le indagini da parte degli analisti di sicurezza”, mette in guardia Passeri.

Il vettore d’infezione

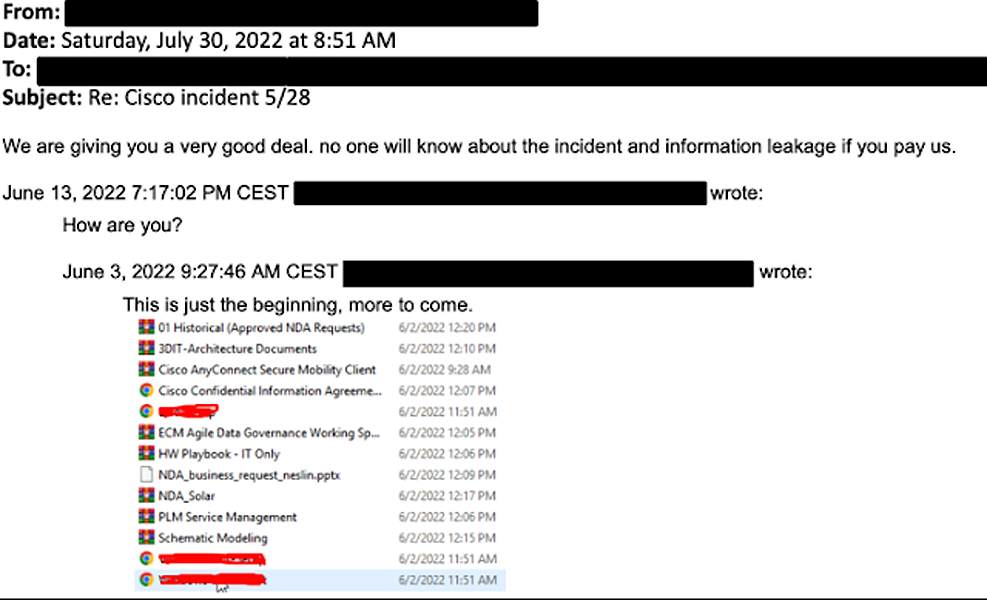

L’infezione inizia con una e-mail di phishing con allegato un documento malevolo (“Geos-Rates.docx”) che poi effettua il download di un file template.

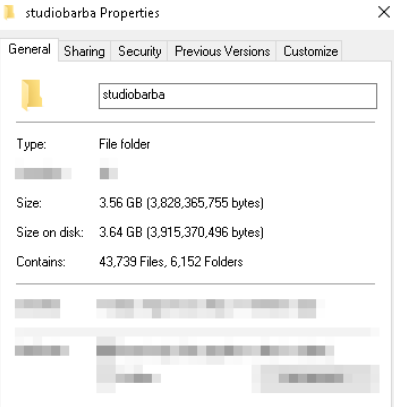

Il codice poi scarica un’immagine JPG (“OxB36F8GEEC634.jpg”) da una risorsa remota (“xmlschemeformat[.]com”) e la trasforma in un eseguibile (“msdllupdate.exe”) sfruttando il tool certutil.exe. A quel punto lo esegue.

L’image viewer mostra l’immagine JPEG del cluster di galassie SMACS 0723, pubblicato dalla NASA lo scorso luglio.

Digital trust: concetto in crisi

“Questa campagna”, sottolinea Passeri, “ripropone ancora una volta il rischio insito nel concetto di digital trust e le sue implicazioni nell’ambito della sicurezza”.

“Gli eventi degli ultimi anni, i continui lockdown e la conseguente crescita del lavoro remoto, hanno cambiato il concetto di fiducia degli utenti, che pongono ormai maggiore affidamento nelle interazioni digitali piuttosto che in quelle umane”, continua Passeri. “Tutto questo ha finito con l’abbassare il naturale livello di guardia dei cittadini digitali che reputano affidabile qualsiasi contenuto proveniente da internet (motori di ricerca o applicazioni cloud lecite) e non sono più abituati a controllare approfonditamente l’origine delle informazioni”.

Come proteggersi

Per difendesri è necessario avere maggiore consapevolezza dei rischi.

“Una superficie di attacco vasta è un’opportunità troppo ghiotta che i criminali non hanno tardato a monetizzare. Infatti, non è un caso che tecniche di SEO poisoning (ovvero l’utilizzo di algoritmi di Search Engine Optimization per posizionare link malevoli in cima ai risultati dei motori di ricerca) siano tornate in auge per la distribuzione di malware e altro contenuto malevolo. Il desiderio di ammirare le immagini meravigliose del telescopio Webb è certamente comprensibile, scaricarle dal primo link, lo è un po’ meno“, sottolinea Passeri.

Inoltre, bisogna sempre scaricare materiali da siti ufficiali e limitare la superficie di attacco, per evitare il download di codice malevolo: “Ribadire l’importanza del controllo approfondito della fonte di documenti e link, è di fondamentale importanza nello scenario di rischio attuale”, conclude Passeri.

Siti di brand noti e affidabili sono più sicuri di siti non sicuri, anche se, nell’era degli attacchi alle supply chain, non sempre garantiscono la sicurezza totale.

Infine, in caso di un eventuale attacco phishing sospetto bisogna evitare di rispondere, cliccare sui link e aprire gli allegati e cancellarla. Se è possibile, è meglio segnalare al team IT o di sicurezza il tentativo di truffa via posta elettronica.

FONTE: cybersecurity360